Passwordless : la sécurité de votre système d’information sans mots de passe

Dans les entreprises, la fatigue des mots de passe n'est pas seulement une frustration quotidienne, c'est aussi un risque majeur pour la sécurité des données. Et, si l'avenir était à la suppression des mots de passe, grâce à la technologie Passkey ? En quoi consiste cette nouvelle méthode d’authentification ? Quels sont ses avantages et applications concrètes ? Nos meilleurs experts vous répondent.

Le dernier Win Tech Day s'est tenu à Namur le 14 juin dernier. L'une des sessions les plus attendues et les plus suivies était « Sécurité : vers un avenir sans mot de passe ». Jean-François TIRLOCQ (PreSales Win) et Alain Gilles (WAN & Security Manager Win) ont présenté une vision claire et pratique d'un avenir "Passwordless" (sans mots de passe). Résumé.

Le problème avec les mots de passe

N’y allons pas par quatre chemins : le mot de passe traditionnel est un maillon faible dans toute stratégie de sécurité :

- Les mots de passe sont la cause de plus de 80 % des violations de données.

- En moyenne, la majorité des utilisateurs possèdent plus de 90 comptes en ligne.

- Jusqu’à 51 % de leurs mots de passe sont réutilisés, ce qui augmente les risques de compromission.

- La réinitialisation d’un mot de passe peut prendre entre 20 à 30 minutes, ce qui représente une perte de temps considérable pour les services de support technique.

L’évolution des mots de passe

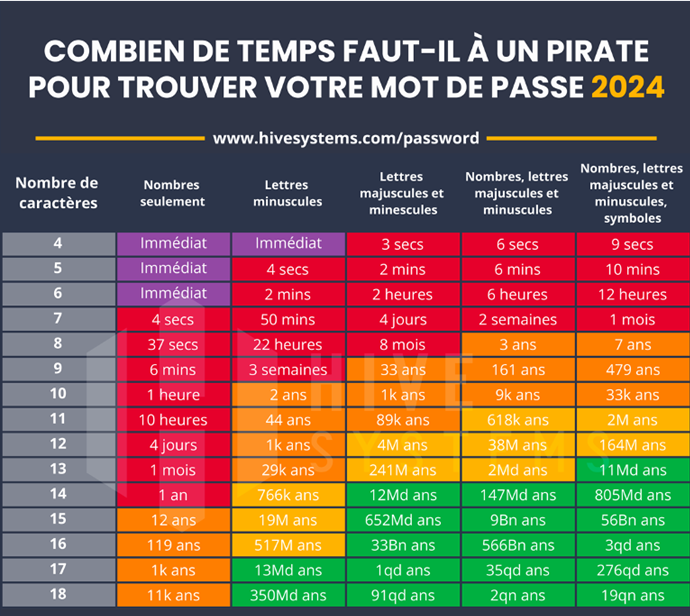

Historiquement, les mots de passe ont évolué en termes de longueur et de complexité. Les critères de robustesse ont été renforcés : longueur (8, 12 puis 16 caractères), interdiction de simplicité (pas de chaîne logique comme 12345) et variation des caractères (chiffres, caractères spéciaux).

En Grande-Bretagne, depuis peu, il est interdit d’attribuer par défaut aux appareils un mot de passe facile à deviner. Et pour cause, il faut trois secondes pour trouver un mot de passe combinant des lettres majuscules et minuscules, alors qu’il faudra plus de sept ans pour trouver un mot de passe composé de 8 chiffres, lettres et symboles, combinant des majuscules et des minuscules.

Cependant, même avec des critères de robustesse plus stricts, tels que des changements réguliers et l'utilisation de phrases secrètes, les mots de passe restent vulnérables aux attaques de phishing et à la "password sprawl". La "password sprawl" survient lorsque les utilisateurs doivent mémoriser plusieurs mots de passe pour différentes applications, menant à l'utilisation de gestionnaires de mots de passe et de solutions SSO (Single Sign-On).

Have I been pwned : prise de conscience de la faiblesse des mots de passe

"Have I been pwned" est une initiative lancée par Troy Hunt, un expert en sécurité informatique, en 2013. Son objectif : sensibiliser le public à la vulnérabilité des mots de passe. Ce service permet aux utilisateurs de vérifier si leurs adresses e-mail ou leurs informations de connexion ont été compromises dans des violations de données connues. Il a, depuis lors, été intégré à plusieurs navigateurs web, dont Firefox (Mozilla Monitor).

Comment ça marche ? En introduisant une adresse e-mail sur le site, les utilisateurs peuvent découvrir si leurs données ont été exposées et prendre des mesures pour renforcer leur sécurité en ligne. Cette prise de conscience incite à adopter des pratiques de sécurité plus rigoureuses et à utiliser des solutions plus robustes, comme l'authentification multifactorielle (MFA) et les Passkeys.

Authentification à facteurs multiples (MFA)

L’authentification à facteurs multiples ajoute un second facteur d’authentification (comme un SMS ou un code à usage unique fourni via une application dédié), réduisant le risque de compromission de 99 % (Étude Microsoft, Mai 2023). Cependant, l'adoption de la MFA reste faible : elle touchait 26 % des comptes Twitter et 34 % des comptes admin MS AD Azure en 2022.

Les attaques de "MFA Fatigue" ont aussi émergé, incitant à l'adoption de solutions MFA résistantes au phishing.

« Compte tenu de la prévalence et du succès des attaques de fatigue MFA, de nombreux gouvernements et agences de sécurité telles que le NIST et l'ENISA recommandent désormais aux organisations de passer à une MFA résistante au phishing lorsque cela est possible. »

Passkeys : vers une authentification sans mot de passe

Le concept "Passwordless" repose sur l’abandon du facteur de connaissance (mot de passe) et l’utilisation exclusive des facteurs de possession (smartphone, générateur de token) et d’identité biométrique (empreinte digitale, reconnaissance faciale). C’est loin d’être un concept nouveau : Bill Gates l’annonçait déjà en 2004, il faudra attendre la création de la FIDO Alliance en 2014 pour assurer son élaboration.

Une nouvelle approche ‘Passwordless’ offre une expérience d’authentification simplifiée capable renforce la sécurité des comptes utilisateurs. Elle passe désormais par ce que l’on nomme “Passkeys” ou “clés d’identification”.

Passkeys : de quoi parle-t-on ?

Les Passkeys, ou clés d'identification, sont un concept introduit par la FIDO Alliance en 2014 pour remplacer les mots de passe traditionnels. Elles utilisent des paires de clés asymétriques pour fournir une authentification forte. La mise en place est relativement simple et rapide.

Les Passkeys permettent une connexion rapide, facile et sécurisée aux sites web et applications sans recourir aux mots de passe. Contrairement aux mots de passe, elles sont intrinsèquement fortes. Les clés d’identification simplifient également l'enregistrement des comptes et sont conçues pour fonctionner sur la plupart des appareils d'un utilisateur, y compris les smartphones et les ordinateurs. Exemple ici avec une identification sans mot de passe à une session Microsoft Windows.

Résistance aux attaques et au phishing

Les Passkeys FIDO2 sont conçus pour être résistants aux attaques et au phishing grâce à leur utilisation de la cryptographie asymétrique et à leur mode de fonctionnement spécifique. Lorsqu'une passkey est utilisée, une paire de clés est générée : une clé publique et une clé privée. La clé privée reste sécurisée sur l'appareil de l'utilisateur, tandis que la clé publique est partagée avec le service en ligne.

Lors de l'authentification (service web, site web, application native), le service en ligne envoie un défi cryptographique à l'appareil de l'utilisateur, qui le signe avec sa clé privée. Cette signature est ensuite vérifiée avec la clé publique, garantissant que l'utilisateur possède bien la clé privée sans jamais la révéler.

Cette méthode protège contre les attaques de type "man-in-the-middle" (MitM) car la clé privée n'est jamais transmise ou exposée. De plus, les passkeys vérifient l'URL du site web avant de s'authentifier, empêchant les utilisateurs de se connecter à des sites de phishing qui imitent des sites légitimes. Même si un utilisateur est trompé par un site de phishing, la passkey ne s'authentifiera pas, éliminant le risque de vol d'identifiants.

Single-device et multi-device

Il existe aujourd’hui deux types de passkeys : single-device et multi-device. Les multi-device Passkeys, introduites en 2022, permettent une synchronisation sur plusieurs appareils via le cloud, bien que cette synchronisation entre différents systèmes d’exploitation ne soit pas encore complètement supportée. Elle reste très largement liée à l’écosystème du collaborateur (Microsoft, Apple, Google).

Avis : vous devriez passer aux Passkeys

L’authentification sans mot de passe, en utilisant des Passkeys et des solutions MFA, représente l’avenir de la sécurité numérique. Bien que certains défis subsistent (notamment en termes de compatibilité et de gestion des appareils quand on utilise plusieurs écosystèmes), les avantages en matière de sécurité et de simplicité d’utilisation en font une option de plus en plus viable.

La transition vers un monde sans mots de passe nécessite une adoption plus large des normes FIDO2 et une sensibilisation accrue aux bénéfices des méthodes d'authentification fortes. Les Passkeys sont aujourd’hui la solution la plus avancée et équilibrée pour éviter les risques de violations de données et simplifier la gestion des identifiants au sein de l’organisation